ND Proxy����

IPv6�Ǥ������ʤ���̵��LAN����³����Windows10����������ǡ�IPv6�̿����Ǥ�����Ǥ��ʤ��ä��ꤷ�ޤ������ɤ��⤤����IPv6�̿����Ǥ��ʤ��ʤ��1ʬ���餤���Τޤ��̿���ǽ�ǡ����Ф餯�ԤäƤ����IPv6��³�����褷���ꤷ�ޤ���

Ʊ����̵��LAN����³���Ƥ���Android�ǤϤ��Τ褦�ʸ��ݤϤ���ޤ��ޤ�ͭ��LAN����³����Ƥ���Linux�ޥ������ꤷ���̿��Ǥ��Ƥ��ޤ�����

��ͳ��Ĵ�������Ȥ������̿���ǽ�ΤȤ���Default Gatewy�Ǥ���NGN�롼����link local���ɥ쥹�����(Neighbor Discovery)���褦�Ȥ��Ƽ��Ԥ��Ƥ��뤳�Ȥ��狼��ޤ�����

�ɤ��⡢NTT�����ܤΥե�å���(NGN)�Υ롼���ϡ�RS(Route Solicitation)�ˤ�������RA(Route Advertisement)�Ϥ���뤬NS(Neighbour Solicitation)�ˤ�������NA(Neighbour Advertisement���֤��Ƥ���ʤ��褦�Ǥ���

Windows10�ޥ����ݻ�����Neighbor����å��夬�����ॢ���Ȥ�����硢Windows10��RS(Route Solicit)�ǤϤʤ�NS(Neighbor Solicit)��ȯ�Ԥ��ޤ���������NGN�롼����RS�ˤ��ֻ����뤱��ɤ�NS�ˤ�ȿ�����ʤ��Τǡ�Neighbor��褬�Ǥ��ʤ��ޤޡ����˲����Τ��ä�����RA�����������Τ��ԤĤ����Ȥ������֤ˤʤ�ޤ���

̵���Ķ����褯�ʤ��Ƥ��ޤ˥ѥ��åȥ����Ȥ���Ķ����ȡ�RA�������Ȥ������������ʤ��ޤ�Ĺ�����Ԥ��ܤ�����äƤ��ޤ��ޤ���

����Ϥ��ޤ�ˤ����ؤʤΤǡ��к���ͤ��ޤ����������Ф�°פ��к��� NS�ˤ�������ï����������NA���֤��Ƥ�������ˡ�Ǥ����Ĥޤ� Neighbor Discovery Proxy��IPv4�Ǹ���ARP Proxy�Ǥ���

ndppd�Ȥ���ND Proxy���ѤΥ桼�����ɥ��ץ�⤢��ΤǤ���������1�ĤΥ��ɥ쥹������proxy�����������ʤ�Linux Kernel�����������OK�Ǥ���

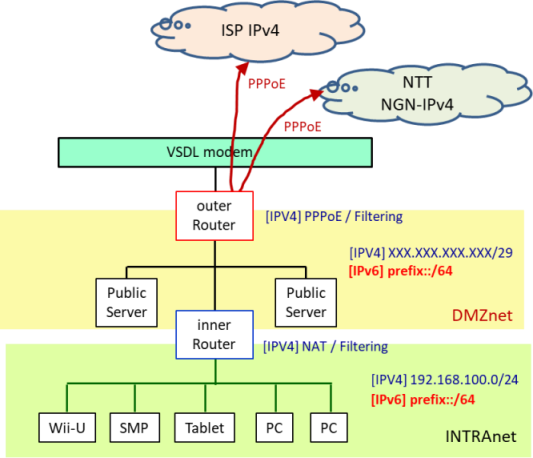

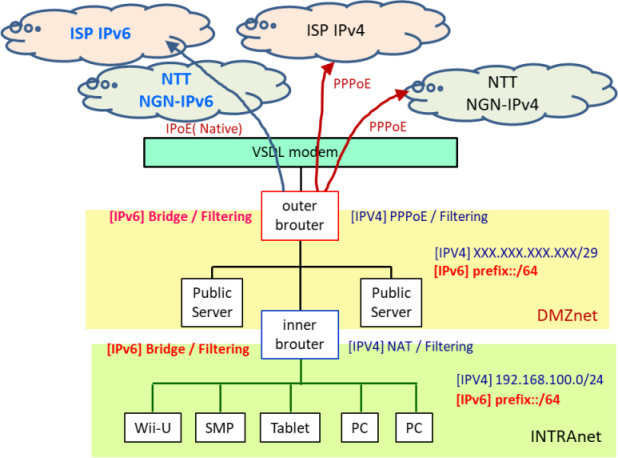

�����оݤ� VDSL�롼���˰��ֶᤤbrouter��ư���Ƥ���Linux�ޥ���Ǥ�������Ū�ˤϰʲ��Τ褦�����ꤷ�ޤ�����

1. �����ͥ�ѥ�������

/etc/sysctl.conf���Խ����ưʲ����ɲä��� (�� root����)

net.ipv6.conf.all.forwarding = 1

net.ipv6.conf.all.proxy_ndp = 1

net.ipv6.conf.br0.proxy_ndp = 1

net.ipv6.conf.default.proxy_ndp = 1

net.ipv6.conf.enp3s0.proxy_ndp = 1

�ʲ��Υ��ޥ�ɤǥ����ͥ�ѥ��������ꤹ�롣

| $ sudo sysctl -p |

/etc/sysctl.conf���ɲä��Ƥ����С����ε�ư���ˤϼ�ưŪ�˥����ͥ�ѥ������ꤵ��롣

2. ND Proxy������

�ʲ��Υ��ޥ�ɤ�ND Proxy���ꤷ�ޤ�

| $ su ip -6 neigh add proxy (�롼�� link local address fe80::xxxx) dev br0 nud permanent |

Windows�δ����Ը��¤ǵ�ư�������ޥ�ɥץ���ץȤ��顢Neighbor����å����õ�Ƥ��� ping���ޤ�

|

C:> netsh interface ipv6 delete neighbors C:> ping -6 xxxxxxxx |

������ ping���̿��Ǥ��Ƥ��뤳�Ȥ��ǧ���Ƥ���������

���Τޤޤ��ȼ��ε�ư���ˤ����꤬�ä��Ƥ��ޤ��Τǡ�������ץȤ��ɲä��ޤ���

/etc/sysconfig/network ����� �������ѿ� IPV6_DEFAULTGW �� IPV6_DEFAULTDEV�����ꤵ��Ƥ�������Ȥ��ơ��������ɲä��� /etc/sysconfig/network-scripts/init.passthru-brouter ���ɲä��ޤ���

## read setting of IPV6_DEFAULTGW and IPV6_DEFAULTDEV

. /etc/sysconfig/network

ip -6 neigh add proxy ${IPV6_DEFAULTGW} dev ${IPV6_DEFAULTDEV} nud permanent